Centro Business PSB4212N (passthrough IP) + ZyWALL USG 300

Scénario:

- Abonnement: MY PME OFFICE L + Option: IP Fixe

- Centro Business PSB4212N

FW Version: 7.10.10

WAN Connection: WAN-VDSL-PPP

WAN Mode & Profile: VDSL2, Profile 17a, PTM Mode

- ZyXEL ZyWALL USG 300

FW Version: 3.30(AQE.7)C0

---—————————————————————————–

Bonjour, j’avais un abonnement Business Internet Light + IP Fixe + PME Office 4* avec modem bridge ZyXEL P870 avec une Multi-ligne ISDN et un router/pare-feu ZyWALL USG 300 pour gérer tout le reste (VPN’s, Connexion PPPoE, etc.). La Bluewin TV était sur un autre router Centro Grande et sur une deuxième ligne.

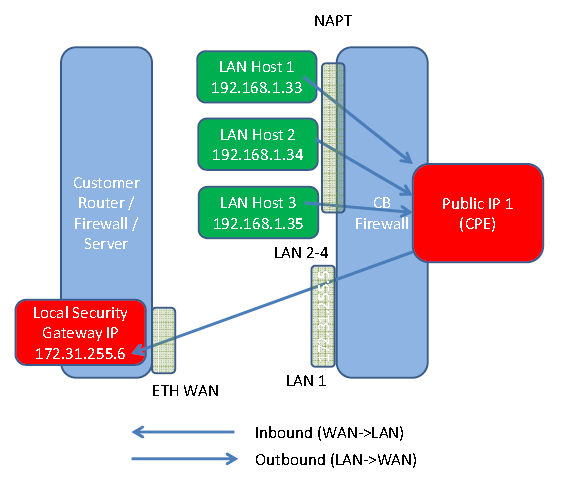

Actuellement, je viens de migrer en “ALL IP” avec My PME Office L + IP Fixe, et j’ai seulement un Centro Business pour gérer la téléphonie par IP, Bluewin TV, Connexion PPPoE, etc. Le seul problème c’est que je n’arrive pas à mettre le pare-feu ZyWALL USG 300 pour gérer les VPNS et avoir accès à l’IP du Centro Business (192.168.1.1) pour d’autres raisons. Le mode bridge ou PPPoE Passtrough marche pour les VPNS et pour gérer la connexion PPPoE mais plus d’accès sur le router Centro Business (192.168.1.1).

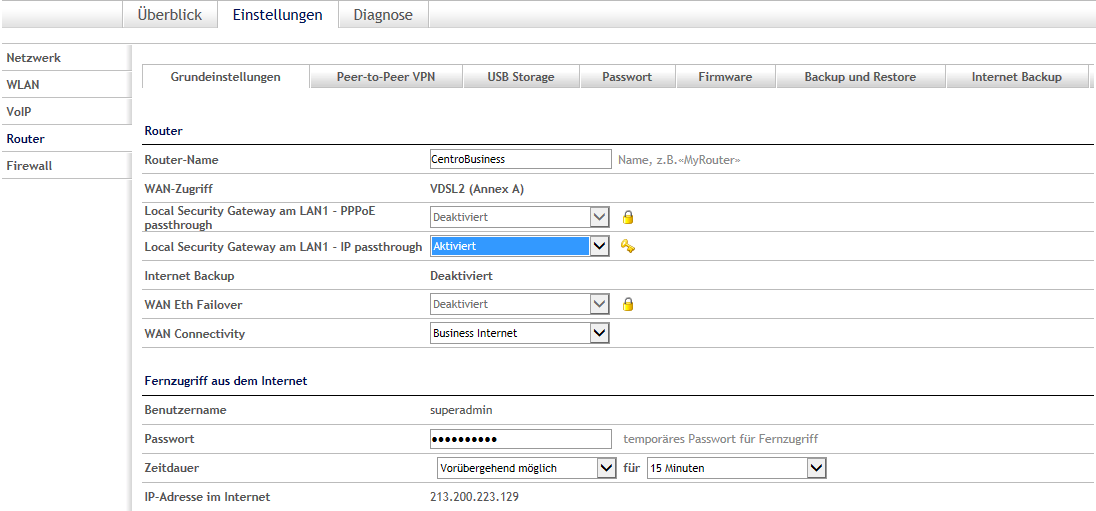

J’ai alors vu qu’on peut créer un DMZ, c’est-à-dire, activer l’ IP passthrough (Local security gateway) sur LAN1. J’ai essayer de le faire mais sans succès, sur le ZyWALL USG 300, sur le port WAN j’ai paramétré avec les configs suivantes (selon l’aide de l’hotline Swisscom et la documentation):

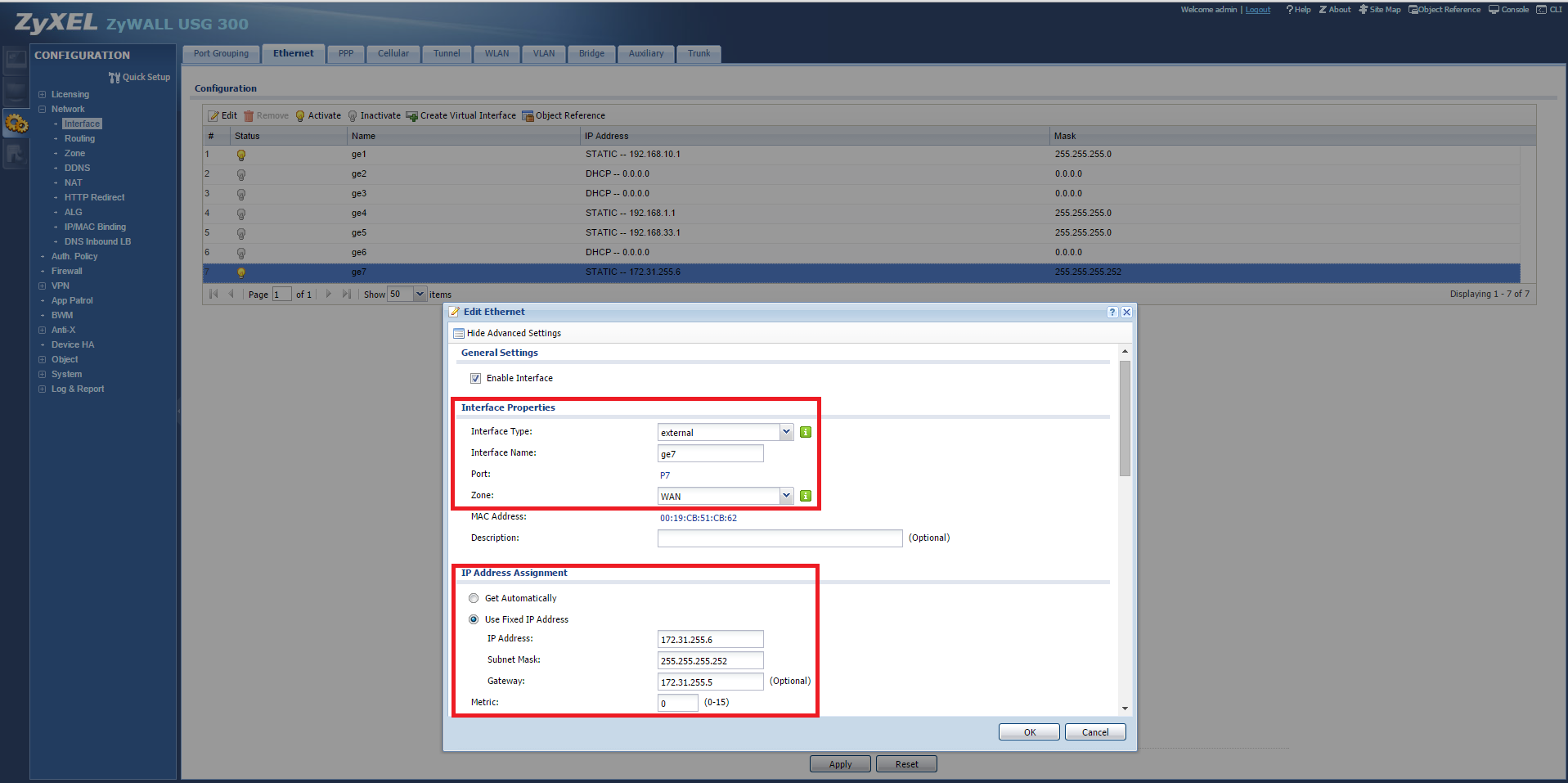

WAN Interface (ge7)

IP: 172.31.255.6

SUBNET MASK: 255.255.255.252

GATEWAY: 172.31.255.5

DNS1: 195.186.1.162

DNS2: 195.186.4.162

---—————————————————————————–

LAN Interface (ge1)

IP: 192.168.10.1

SUBNET MASK: 255.255.255.0

DHCP: 192.168.10.33 - 192.168.10.50

---—————————————————————————–

Avec cette config je n’arrive pas à voir (ping) le Centro Business sur l’IP 192.168.1.1 ni avoir Internet sur un PC Client dans la subnet 192.168.10.0/24. Par contre, si je branche directement le câble du LAN1 (côté Centro Business) vers une carte réseau d’un PC et si je rentre les mêmes configs que pour le port WAN, c’est-à-dire:

IP: 172.31.255.6

SUBNET MASK: 255.255.255.252

GATEWAY: 172.31.255.5

DNS1: 195.186.1.162

DNS2: 195.186.4.162

J’ai l’Internet qui marche et j’arrive à faire un ping sur 192.168.1.1, donc tout marche comme je le désire, mais ça ne régle pas mon problème avec le ZyWALL USG 300.

Pouvez-vous m’aider svp?

Merci d’avance pour votre réponse,

Meilleures Salutations.