IPv6-Firewall-Level: So nimmst du selber Einstellungen vor

- RSS-Feed abonnieren

- Als neu kennzeichnen

- Als gelesen kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Druckansicht

- Beitrag melden

Der Datenverkehr im Internet würde ohne IP-Adressen nicht funktionieren. Die Anzahl der weltweiten Verfügbarkeit von IP-Adressen ist allerdings beschränkt. IPv6 ist die neue Version eines Protokolls, welches unter anderem das Format der IP-Adressen vorgibt. Wie du IPv6 aktivierst und wie du festlegst, welche ein- und ausgehenden Verbindungen du zulässt, liest du im folgenden Artikel.

Die Internet-Box bietet individuelle Experten-Einstellungen im Bereich Netzwerk- und IP-Adressen. Um diese Einstellungen vorzunehmen, gib in deinem Internet-Browser http://internetbox oder 192.168.1.1 ein und logge dich mit deinem Internet-Box „admin“ Passwort ein. Wechsle in den Experten-Modus und gehe via den Menüpunkt „Netzwerk“. IPv6 wird in der Internet-Box standardmässig unter Verwendung des Standard-IPv6-Firewall-Level aktiviert.

Level Einstellungen zu deiner Firewall

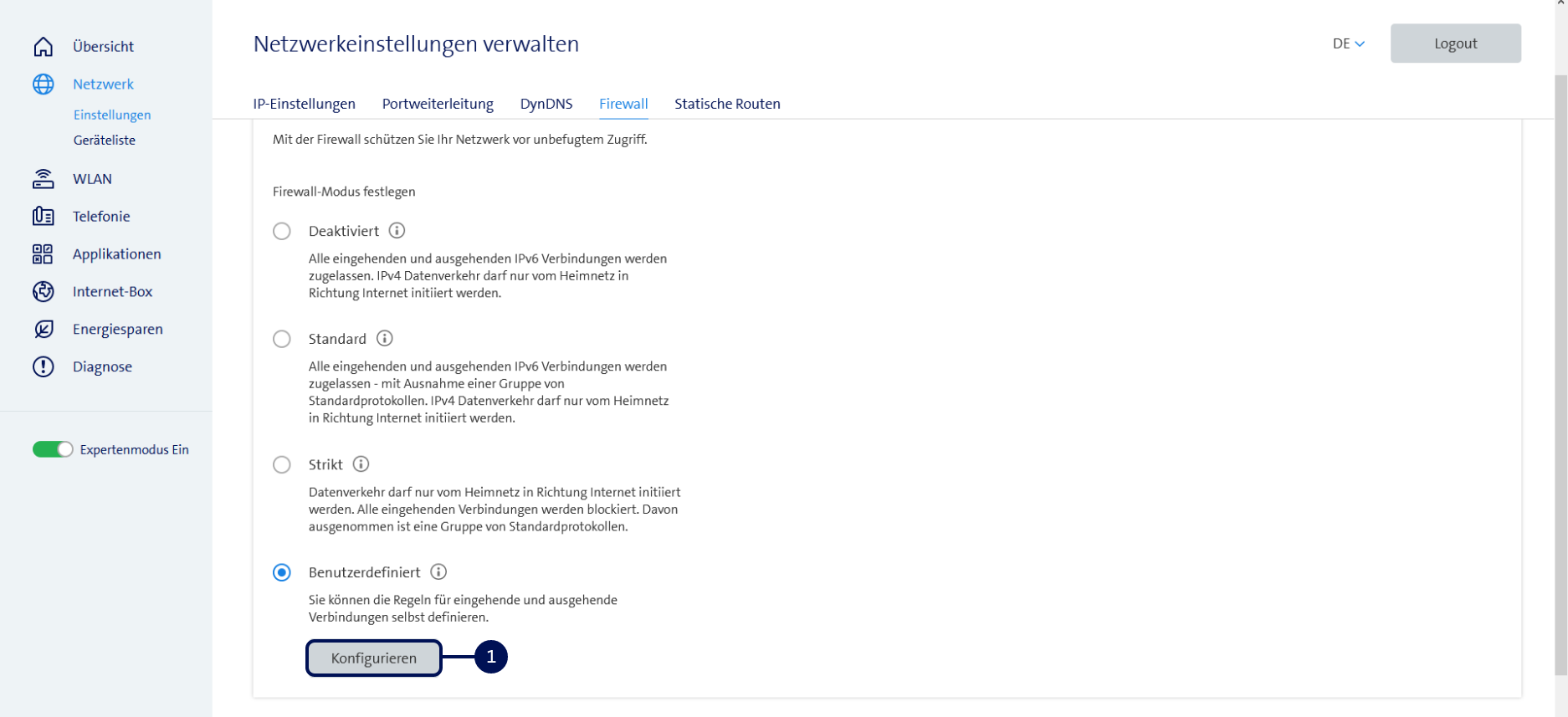

Die Firewall schützt dein Heimnetzwerk vor unbefugten Zugriffen über das Internet. Um festzulegen, welche ein- und ausgehenden Verbindungen du zulassen möchtest, kannst du aus verschiedenen Firewall-Leveln wählen oder selbst Regeln definieren. Standardmässig ist bei allen Internet-Boxen der Strikt-Level eingestellt (ab Release 11.3 der Internet-Boxen). Im Folgenden werden die verschiedenen Level vorgestellt und kurz erklärt:

- Deaktiviert: Es ist nur eine grundlegende Datenverkehrskontrolle aktiviert, um vor ungültigem und schädlichem Datenverkehr zu schützen, da die Firewall ausgeschalten ist. Dieser Modus wird nicht empfohlen.

- Standard: Falls die Firewall-Stufe „Standard“ aktiviert ist, wird der IPv6 Datenverkehr in beide Richtungen (ankommend und abgehend) zugelassen. Davon ausgenommen sind eine Gruppe von Standardprotokollen. IPv4 Datenverkehr darf nur vom Heimnetz in Richtung Internet initiiert werden. Andere grundlegende Datenverkehrskontrollen sind aktiviert, um vor ungültigem und schädlichem Datenverkehr zu schützen.

- Strikt: Falls die Firewall-Stufe "Strikt" aktiviert ist, wird der ausgehende IPv6-Datenverkehr zugelassen und der eingehende IPv6-Datenverkehr blockiert. Davon ausgenommen sind eine Gruppe von Standardprotokollen. IPv4 Datenverkehr darf nur vom Heimnetz in Richtung Internet initiiert werden. Andere grundlegende Datenverkehrskontrollen sind aktiviert, um vor ungültigem und schädlichem Datenverkehr zu schützen.

- Benutzerdefiniert (Advanced): Du kannst die Firewall-Einstellungen eigenständig konfigurieren.

Benutzerdefinierte Firewall-Einstellungen

- Gehe auf „Benutzerdefiniert“ und klicke auf „Konfigurieren“, um deine Regel festzulegen.

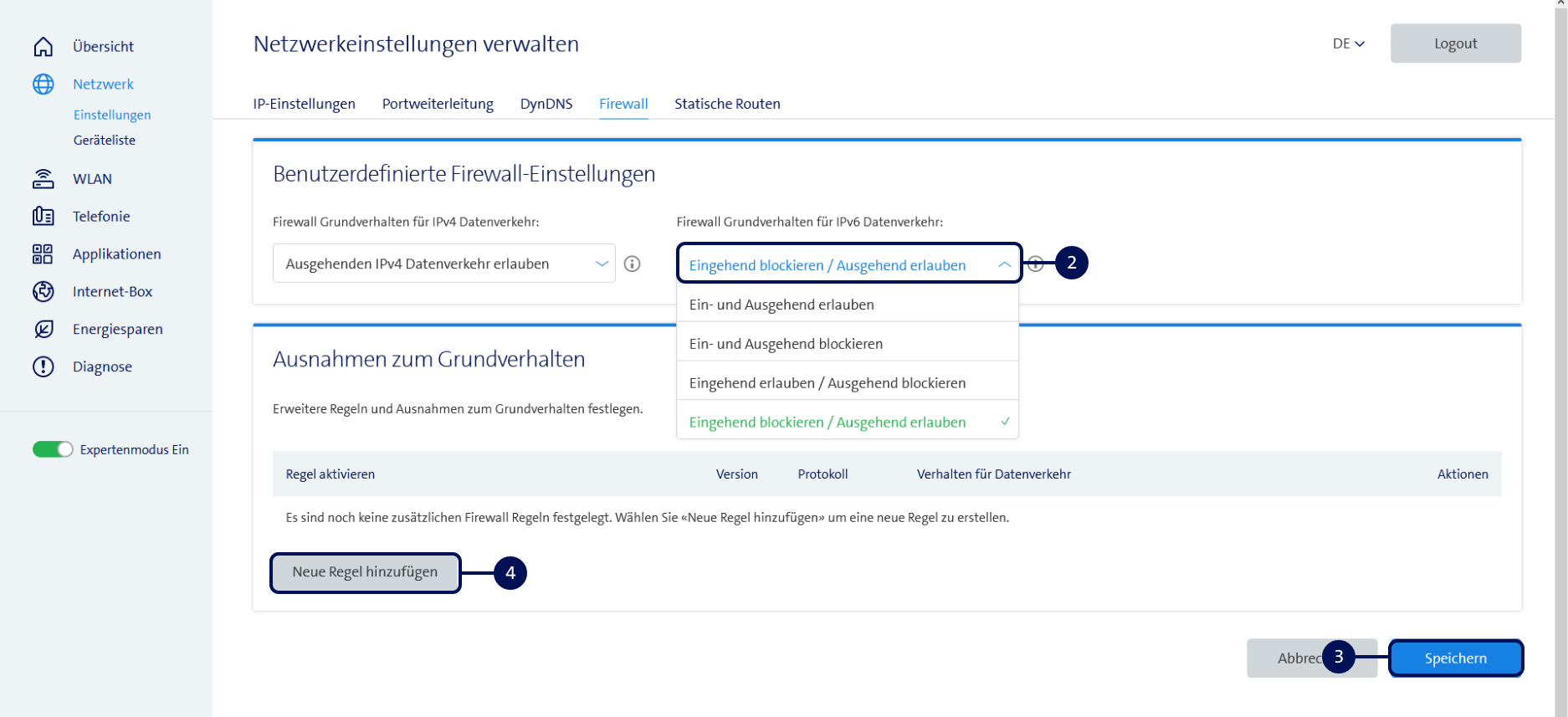

- Klicke auf das Dropdown-Menü, und wähle eine Option aus, um ein allgemeines Verfahren zu definieren.

Standard für IPv4 ist „Ausgehenden IPv4 Datenverkehr erlauben“

Standard für IPv6 ist „Eingehend blockieren / Ausgehend erlauben“ - Klicke auf „Speichern“.

- Wenn du willst, kannst du eine eigene Regel hinzufügen; klicke dazu auf „Neue Regel hinzufügen“.

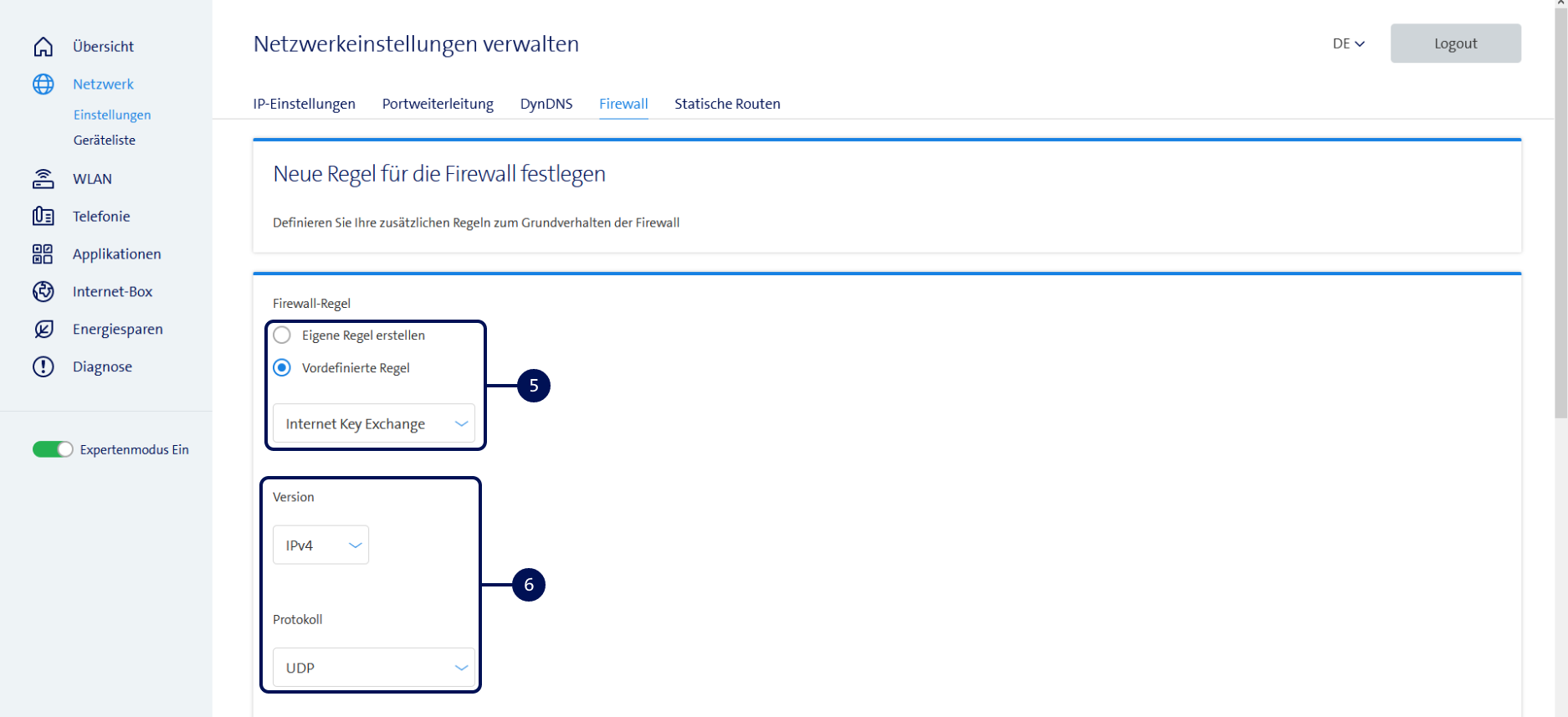

- Zunächst kannst du zwischen zwei Optionen wählen. Die Standardeinstellung lässt dich für jedes Detail eine eigene Regel erstellen. Entscheide dich für eine der vordefinierten Regeln für eine benutzerfreundliche Konfiguration. Dann wählst du aus der Dropdown-Liste darunter aus.

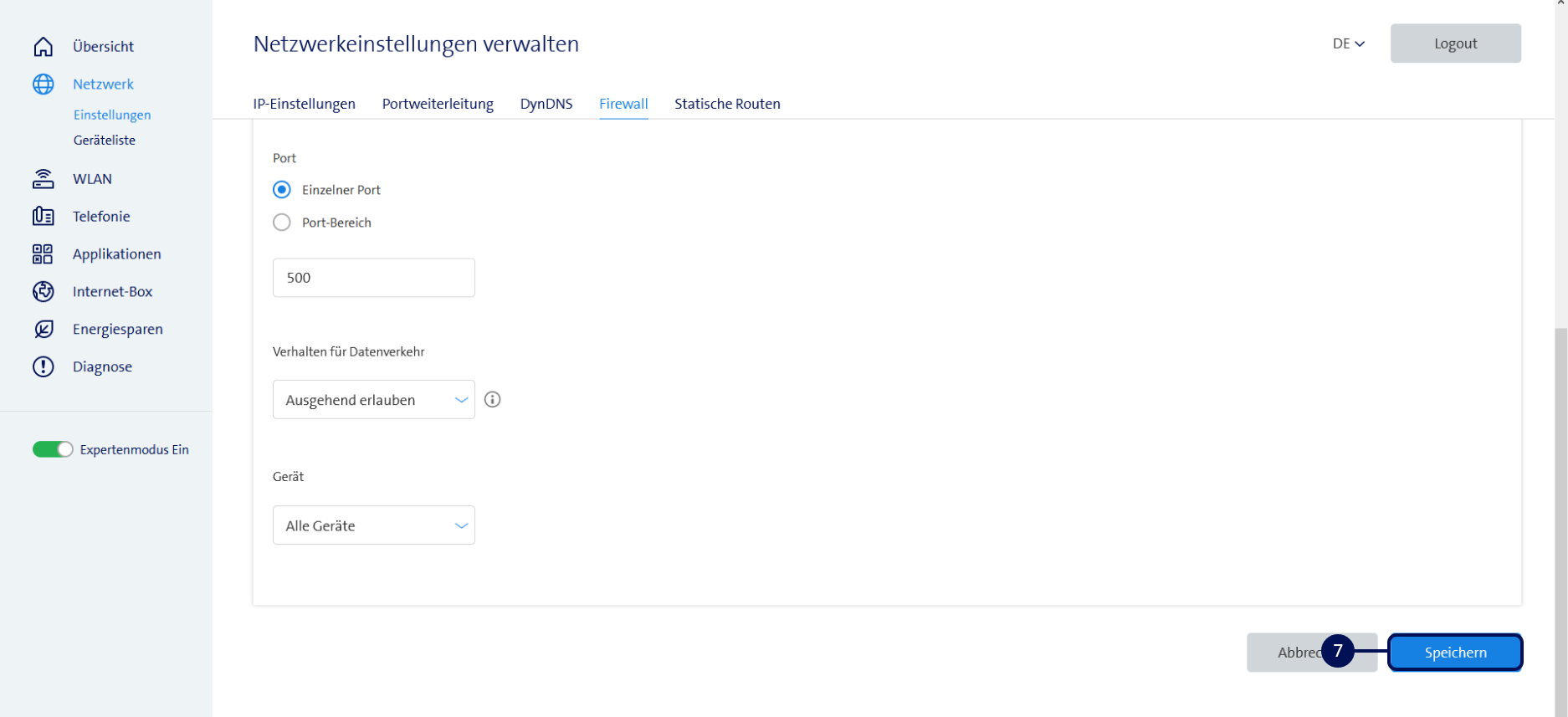

- Auch wenn du vordefinierte Regeln auswählen kannst, kannst du immer noch Parameter wie Protokoll, Port und Verfahren verändern. Neu kannst du auch Regeln für einzelne Geräte definieren.

- Klicke auf „Speichern“, um die Regel festzulegen und zu aktivieren.

LAN-Protokolle

„LAN-Protokolle“, sind Protokolle, welche typischerweise nur innerhalb desselben lokalen Netzes verwendet werden, aber nicht über das Internet. Diese Protokolle werden von der Firewall standardmässig in beide Richtungen, eingehend wie ausgehend, blockiert.

|

Beschreibung |

Kurzname |

Port Number |

Transport Protokoll |

|

Kerberos |

kerberos-sec |

88 |

TCP/UDP |

|

SUN Remote Procedure Call |

sunrpc |

111 |

TCP |

|

Microsoft Remote Procedure Call |

msrpc |

135 |

TCP |

|

NETBIOS Session Service |

netbios-ssn |

139 |

TCP |

|

Microsoft SMB Domain Server |

microsoft-ds |

445 |

TCP |

|

Remote Login |

login |

513 |

TCP |

|

Remote Shell |

shell |

514 |

TCP |

|

Apple Filing Protocol |

afp |

548 |

TCP |

|

Internet Printing Protocol |

ipp |

631 |

TCP |

|

Simple Service Discovery Protocol |

ssdp |

1900 |

UDP |

|

Simple Service Discovery Protocol |

ssdp |

2869 |

TCP |

|

Web Services Dynamic Discovery |

upnp-discovery |

3702 |

UDP |

|

Multicast DNS |

mdns |

5353 |

UDP |

|

Link-Local Multicast Name Resolution |

llmnr |

5355 |

UDP |

Fernwartungsprotokolle

Andererseits gibt es die Gruppe der „Fernwartungsprotokolle“. Damit kann über das Internet auf andere Geräte zugegriffen werden (Fernwartung). Diese Protokolle werden von der Firewall nach aussen zugelassen (z.B. http Port 80, was fürs ganz normale Websurfing gebraucht wird). Vom Internet ins Heimnetz wirst du blockiert.

|

Beschreibung |

Kurzname |

Port Number |

Transport Protokoll |

|

Secure Shell Login |

ssh |

22 |

TCP |

|

Telnet |

telnet |

23 |

TCP |

|

Web GUI |

http |

80 |

TCP |

|

Microsoft Remote Desktop Protocol |

ms-wbt-server |

3389 |

TCP |

|

Virtual Network Computing |

vnc |

5900 |

TCP |

Hast du Fragen oder brauchst du weitere Hilfe beim Einrichten? Die Swisscom Community hilft gerne weiter, schreib einfach unten einen Kommentar.

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Habe die Beschreibungen der Leveleinstellungen „Standard“ und „Strikt“ jetzt dreimal durchgelesen und kann den inhaltlichen Unterschied in der Funktionsweise der 2 Levels einfach nicht erkennen.

Vermutlich bin ich einfach immer noch zu unerfahren um die Firewall der Internetboxen endlich zu verstehen.

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Geht mir auch so.

Benutzer, die für diese Nachricht Likes vergeben haben

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Definitiv!

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

"Strikt" sieht nach Copy-Paste von "Standard" aus. Sorry, aber die Beschreibung der FW ist nahezu wertlos.

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

@Werner Der Unterschied ist, dass bei "Standard" (fast) alle eingehenden Verbindungen durchgelassen werden und bei "Strikt" nicht. Simples Beispiel: Firewall der IB ist auf "Strikt", ich pinge von einem PC ausserhalb meines Heimnetzwerks:

C:\>ping 2a02:db8:3344:269e:211:32ff:fe55:1d5a

Pinging 2a02:db8:3344:269e:211:32ff:fe55:1d5a with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.

Ping statistics for 2a02:db8:3344:269e:211:32ff:fe55:1d5a:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

Dh. die eingehenden ICMP-Pakete werden von der IB geblockt, ebenso wie eingehende TCP-Pakete ohne bestehende Session.

Wenn ich die Firewall auf der IB auf "Standard" umstelle, geschieht folgendes:

C:\>ping 2a02:db8:3344:269e:211:32ff:fe55:1d5a

Pinging 2a02:db8:3344:269e:211:32ff:fe55:1d5a with 32 bytes of data:Reply from 2a02:db8:3344:269e:211:32ff:fe55:1d5a: time=13msReply from 2a02:db8:3344:269e:211:32ff:fe55:1d5a: time=12msReply from 2a02:db8:3344:269e:211:32ff:fe55:1d5a: time=12msReply from 2a02:db8:3344:269e:211:32ff:fe55:1d5a: time=12ms

Ping statistics for 2a02:db8:3344:269e:211:32ff:fe55:1d5a:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 12ms, Maximum = 13ms, Average = 12ms

Selbiges gilt nicht nur für ICMP-Pakete, sondern auch für TCP-Verbindungen, mit Ausnahme der oben angegebenen Protokolle (ssh, http, RDP etc.).

Alles klar?

Benutzer, die für diese Nachricht Likes vergeben haben

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Joa dann würde ich mal empfehlen die RFC4890 zu lesen. Kapitel 4.3 reicht. Wer berät Swisscom eigentlich?

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Vielen Dank für Deine Tests.

Unabhängig von der im vorliegenden ersten Entwurf wenig hilfreichen Swisscom-Beschreibung lichtet sich vielleicht so langsam auch bei mir der Swisscom-Firewall-Nebel.

Würdest Du Dir übrigens zutrauen, aufgrund Deiner bereits gewachsenen Detailkenntnisse, eine Einschätzung darüber abzugeben in welchen Benutzer-Use-Cases der neue „Strikt-Mode“ zu ungewollten Sperrungen führen könnte, wie man diese dann als Benutzer bemerkt und ob es dann für den jeweiligen Anschlussinhaber und Internetbox-Besitzer auch empfehlenswert wäre auf den bisherigen Standard-Mode zurück zu wechseln, welcher nun ja scheinbar eben nicht mehr der Standard sein soll?

Wenn dafür mehr inhaltliche Unterstützung von Seiten Swisscom-Internetbox-Firewall-Spezialisten nötig ist, könnte ja vielleicht auch @MiriamF noch zusätzliche hilfreiche interne Kontakte vermitteln?

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Hallo Zäme,

vielen Dank für eure Hinweise. Wir haben den Text korrigiert.

Gruess

Anja

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Ich denke @Werner, dass Du Jonas einfacher erreichen kannst als hier 😉

@Tux0ne seit wir damals Deinen hochgezahlten Beratervertrag nicht verlängert haben und Du Dich nun von Fiber7 bezahlen lässt, sind der Swisscom unglaubliche 100% Intelligenz verloren gegangen. Schlimm. #SpassamFreitag

Zum Thema: vielleicht gibt es ja intelligente Menschen, die sich etwas dabei überlegt haben? Aber ich kann Dir verraten, dass das Thema RFC noch in Diskussion ist. Immer schön der Reihe nach. 😉

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Wenn ab 11.3 bei allen Internet Boxen der Firewall Level auf strikt ist und damit auch bei IPv6 ICMP blockiert wird, in diesem Fall mal sicher Echo obwohl es dazu RFC's gibt die genau das nicht empfehlen, sieht das nach Swisscom forscht aus.

Aber ich komme über die Runden. Es ist ja nicht nur init7 die mir nichts geben, sondern auch noch Salt, Yallo und Sunrise UPC kommen auch wieder. Haben sie jedenfalls gestern geschrieben 🙂

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Und ja. Es wird wohl Firmware 11.03.xx gemeint sein. Noch ein Fehler im Text.

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Nö, das Release heisst 11.3, die Versionsnummer ist aber 11.03.xx.

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

Blockierung von ICMP: Hallo? - Das ist Kleinkinderniveau! (die denken auch, dass sie "unsichtbar" sind, wenn sie sich die Augen zuhalten) 😉

Etwa ähnlich "sinnvoll" ist die Unterdrückung der Antwort auf ICMP-Anfragen - es ist euch schon bewusst, dass zwischen den Antworten

"Zeitüberschreitung der Anforderung" und "Zielhost nicht erreichbar" Welten liegen?

Zeitüberschreitung heisst, dass es das Ziel sehr wohl gibt, dass es aber einfach nicht antwortet, womit es für Black-Hats automatisch hochinteressant wird.

- Als gelesen kennzeichnen

- Als neu kennzeichnen

- Lesezeichen

- Kennzeichnen

- Beitrag melden

@Anonym du schreibst: "Etwa ähnlich "sinnvoll" ist die Unterdrückung der Antwort auf ICMP-Anfragen [...] Zeitüberschreitung heisst, dass es das Ziel sehr wohl gibt, dass es aber einfach nicht antwortet, womit es für Black-Hats automatisch hochinteressant wird."

Das stimmt zwar, nur blockiert wohl niemand nur die ausgehenden ICMPv6-Meldungen, sondern in erster Linie die eingehenden, und in althergebrachter Manier meistens per DROP und nicht REJECT. Und dann wird jeder Ping in einem Timeout enden, sowohl bei existenten wie auch nichtexistenten Zielen. Dh. eine Timeoutmeldung bedeutet in den meisten Fällen nur, dass da eine Firewall dazwischen ist.

Ich bin wie du überhaupt kein Freund von Security by Obscurity, aber leider funktioniert das Droppen von Pings zumindest dahingehend, dass man nicht per Ping-Sweep unterscheiden kann welche Hosts online sind und welche nicht. An der Sinnhaftigkeit dieses Ansatzes darf (und sollte) man so seine Zweifel haben, aber funktionieren tut er leider.