- RSS-Feed abonnieren

- Thema als neu kennzeichnen

- Diskussion als gelesen markieren

- Diesen Thema für aktuellen Benutzer floaten

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- Druckansicht

-

Der Fragesteller hat diesen Beitrag als gelöst markiert.

-

Geschlossen

USG hinter Netz der IB3 betreiben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hallo zusammen,

ich stehe aktuell etwas am Berg. Ich habe folgende Ausgangslage:

- IB3, mit 3 WLan-APs, 1x Unifi-AP und 1x Unifi Cloud Key, 3x Swisscom-TV, ein paar Sonosdinger, 6 PCs im Netz und diverse WLan-Clients

- Was verkabelt sein kann, ist verkabelt, etliche TP-Link Switches (2x SG1016PE, 3x die 8 Port Switches aus dem Swisscomshop) mit VLAN-Einstellungen wie von Swisscom empfohlen.

Nun will ich einen Unifi Secure Gateway einbinden (das kleine schnuckelige Ding, passt ja zu dem bestehenden Unifi-AP und Cloud Key). Dieser soll ins bestehende Lan eingebunden werden (also WAN-Anschluss des USG an einen Port vom ersten TP-Link, der an die IB3 angeschlossen ist. und am LAN-Port der USG soll dann ein weiterer Switch kommen, an dem ich dann ein separates Netz (Lan und WLan) hochziehen kann. IP-Adressen, DHCP-Server usw. sollen alles auf Standard bleiben, wie vorgegeben von Swisscom.

Ich habe aktuell zum Ausprobieren einen USG Security Gateway Pro ausgeliehen (die Screenshots sind also nicht vom finalen Gerät). Folgendes habe ich bis jetzt gemacht:

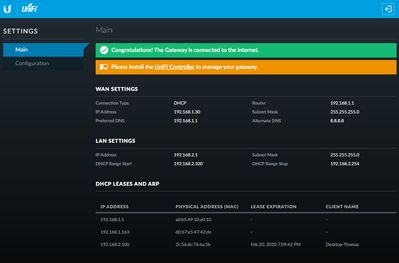

1) USG an LAN1 an einen PC gehängt und mit 192.168.1.1 auf die Konfigseite vom USG gegangen

2) IP des LAN1 vom USG von 192.168.1.1 auf 192.168.2.1 geändert (soll ja keinen Konflikt mit den bestehenden IPs geben)

3) DHCP-Bereich vom LAN konfiguriert

4) IP vom WAN-Anschluss auf DHCP gelassen und DNS noch eingetragen

5) WAN-Port des USG an TP-Link gehängt

6) Auf IB3 in der Geräteliste die USG herausgesucht und diese IP im Routermenu auf eine IP ausserhalb des DHCP-Ranges der IB3 gefixt

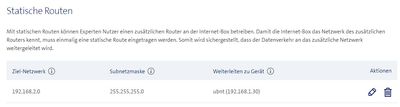

7) eine statische Route auf das Zielnetz 192.168.2.0 für die USG eingerichtet

😎 IB3 und USG neu gestartet

9) Mit PC an USG-Netz UniFi Controller gestartet (Software, nicht Cloud-Key. Der Cloud-Key hängt aktuell im IB3-Lan drin) und versucht, die USG einzubinden -> USG wird nicht gefunden

10) Mit Ubiquiti Device Discovery Tool nach USG gesucht -> wird dort gefunden

11) mit CMD ipconfig angeschaut: IP wird dem PC aus dem DHCP-Range von der USG vergeben -> ok, Subnet auch, aber Standardgateway ist leer -> eigentlich logisch, ich habe diesen in der USG ja noch gar nicht konfigurieren können -> ich komme so auch nicht ins Internet

12) auf PC im 1er Netz Ping auf 192.168.2.1, gibt Antwort -> Statische Route scheint zu funktionieren

Jetzt mein Problem: ich kriegen die USG nicht ins Management-Tool rein und kann diese deshalb auch nicht fertig konfigurieren. Wo habe ich bis jetzt was falsch gemacht? Was muss ich wie ändern/ergänzen, um aus dem 2er-Netz ins 1er-Netz und schlussendlich ins Internet zu kommen?

Sinn der ganzen Übung wäre schlussendlich im 2er-Netz ein komplettes Gästenetz (LAN und WLan) zu betreiben, ohne das 1er-Netz gross anzufassen.

Thomas

HILFREICHSTE ANTWORT1

Akzeptierte Lösungen

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Ich habe mein Vorgehen nun dokumentiert.

Ergebnis: ich habe die USG ins bestehende Heimnetz eingebunden. Die USG ist an der IB3 angeschlossen. Die IB3 übernimmt nach wie vor im 192.168.1.1-Netz die Verwaltung des Heimnetzes.

Die USG stellt ein zweites Netz auf 192.168.2.1 zur Verfügung. Aus diesem Netz komme ich ins Internet, und kann meine Unifi-AP's betreiben. "Einfach so" komme ich aber vom 192.168.2.1-er Netz nicht mehr ins 192.168.1.1-er Netz. Ich sehe nur noch die 192.168.1.1 und kann diese auch aufrufen.

Vom 192.168.1.1-er Netz komme ich aktuell auch noch nicht ins 192.168.2.1-er Netz.

Weitere Einstellungen sind sicher noch zu machen.

Die Anleitung ist etwas länger geworden. Ich stelle sie in meine Dropbox über diesen Link, dann kann sie von Interessierten heruntergeladen werden.

Thomas

Benutzer, die für diese Nachricht Likes vergeben haben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Wenn die USG Firmware zu alt für deine neue Controller Version ist, musst du die USG zuerst updaten. Das kann der Grund sein warum du die USG nicht einbinden kannst. Ich glaube das ist das Problem was du am Schluss beschreibst tl;dr Hier der Link dazu:

https://help.ubnt.com/hc/en-us/articles/204910064-UniFi-Changing-the-Firmware-of-a-UniFi-Device#USG2

Benutzer, die für diese Nachricht Likes vergeben haben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Sorry falls ich komplett falsch liege aber müsstest du an der IB3 nicht auch noch DMZ aktivieren? Der USG ist ja dann der Router.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Die DMZ-Aktivierung auf einer IB bewirkt im wesentlichen die bündelweise Weiterleitung von eingehenden Ports.

Rein zum Aufbau einer Routerkaskade und der Abtrennung von internen Netzen braucht man das nicht.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Aber falls man nur die IB3 als Modem gebrauchen wolle müsste man einfach DMZ aktivieren und den USG dahinter, oder? Bisschen off-topic.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hi zusammen,

DMZ habe ich aktuell noch nicht angeschaut, war aber heute morgen auch schon ein Thema. Ich möchte aktuell das bestehende Netz behalten, und die USG einfach einbinden und dahinter ein 2. Netz aufziehen. Ev. ändert das dann mal.

@Tux0ne die Firmware sollte schon aktueller sein, muss das aber heute Abend nochmals checken.

Ich habe aber anscheinend einen Denkfehler drin. Aktuell sehe ich von der USG aus ja nicht mal auf die IB. Cloud-Key und USG müssten sich ja eig. sehen, damit das Einbinden funktioniert, das geht aber noch nicht.

Meine nächsten Schritte heute Abend:

- USG mit WAN an IB3

- an Lan-Port der USG einen Switch, daran dann der PC und der Cloud-Key und dann mal schauen, was passiert.

- Wenn das dann soweit funktioniert, sollte die USG dann auf die IB3 und ins Internet kommen...

Gruss, Thomas

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Wenn Dich das Thema Funktionsweise, Sinn und Zweck der DMZ-Aktivierung auf einer Swisscom Internetbox wirklich interessiert, sollte Du unbedingt einen unabhängigen eigenen Thread dafür eröffnen, denn sonst entsteht hier in diesem von @kaetho eröffneten Thread ein fürchterliches „Kudellmudel“ von zwei durchaus interessanten aber voneinander eigentlich unabhängigen Themen.

Damit hättest Du dann auch eher eine Chance die konkrete Funktionsweise der DMZ auf einer IB von einem hoffentlich noch zu findenden „Swisscom-Techi“ transparent erklärt zu kriegen.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

@kaetho schrieb:

Ich habe aber anscheinend einen Denkfehler drin. Aktuell sehe ich von der USG aus ja nicht mal auf die IB. Cloud-Key und USG müssten sich ja eig. sehen, damit das Einbinden funktioniert, das geht aber noch nicht.

Meine nächsten Schritte heute Abend:

- USG mit WAN an IB3

- an Lan-Port der USG einen Switch, daran dann der PC und der Cloud-Key und dann mal schauen, was passiert.- Wenn das dann soweit funktioniert, sollte die USG dann auf die IB3 und ins Internet kommen...

Gruss, Thomas

Ja meine Aussage bezog sich auf Punkt 9 deines Versuches mit einem Controller auf dem PC der direkt im LAN der USG ist.

Wenn du den Cloud Key benutzen willst ist sowieso klar das dieser sich im Subnet bzw. dem eigenlichen Mgmt VLAN, dass man im Unifi Setup konfigurieren könnte, wie die USG befinden muss.

Es ist also am einfachsten wenn du dein Setup direkt via Controller aus dem LAN der USG heraus konfigurierst.

@all Für den Beschrieb DMZ der Internet Box brauchen wir keinen Swisscom Techie oder designierten Head of Internet Büx, weil die ja kaum selber wissen was das eigentlich ist, es aber abklären können und dann eine Anleitung schreiben wollen die nie kommen wird (hähäm "Firewall Rulesets" 🙂 ) Aber eine treffende Formulierung gibt es hier: https://community.swisscom.ch/t5/Internet-Allgemein/Proxy-Server-einrichten-%C3%BCber-DMZ-der-Intern...

Benutzer, die für diese Nachricht Likes vergeben haben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hallo zusammen,

so, es ist geschafft, vorerst. Den Weg werde ich heute Abend hier dokumentieren. Momentan nur soviel: es wäre so einfach...😂 ... und vergesst mein Vorgehen, wie ich es im ersten Post skizziert habe.

@Tux0ne "Es ist also am einfachsten wenn du dein Setup direkt via Controller aus dem LAN der USG heraus konfigurierst." Genau das war's im Endeffekt. Zum "Aber" dann heute Abend mehr 😉

Thomas

Benutzer, die für diese Nachricht Likes vergeben haben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Ich habe mein Vorgehen nun dokumentiert.

Ergebnis: ich habe die USG ins bestehende Heimnetz eingebunden. Die USG ist an der IB3 angeschlossen. Die IB3 übernimmt nach wie vor im 192.168.1.1-Netz die Verwaltung des Heimnetzes.

Die USG stellt ein zweites Netz auf 192.168.2.1 zur Verfügung. Aus diesem Netz komme ich ins Internet, und kann meine Unifi-AP's betreiben. "Einfach so" komme ich aber vom 192.168.2.1-er Netz nicht mehr ins 192.168.1.1-er Netz. Ich sehe nur noch die 192.168.1.1 und kann diese auch aufrufen.

Vom 192.168.1.1-er Netz komme ich aktuell auch noch nicht ins 192.168.2.1-er Netz.

Weitere Einstellungen sind sicher noch zu machen.

Die Anleitung ist etwas länger geworden. Ich stelle sie in meine Dropbox über diesen Link, dann kann sie von Interessierten heruntergeladen werden.

Thomas

Benutzer, die für diese Nachricht Likes vergeben haben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hallo

Ist das "... ich möchte aktuell das bestehende Netz behalten, und die USG einfach einbinden und dahinter ein 2. Netz aufziehen..." noch Deine aktuelle Situation? Falls ja, was ist aus deiner Sicht der Vorteil dieser Variante?

Ich frage, weil ich noch eine unbenutzte Unifi-DreamMachine herumstehen habe und diese "irgendwie" einsetzen möchte.

Meine Idee ist, gewisse Geräte meines aktuellen LAN von IB3-LAN-192.168.1.1 zum UDM-LAN-192.168.2.1 zu verlegen.

Testhalber habe ich die UDM bereits mal eingebunden (ohne DMZ-Funktion der IB3 also so wie Du es auch gemacht hat). Automatisch wurde ein neues Netz erstellt nämlich 192.168.2.1. Könnte jetzt also ganz einfach zum Beispiel den Geschäftsnotebook über das LAN der UDM betreiben.

Gruss

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Habe zwar nichts mit der USG oder UDM am Hut, aber dafür einige Erfahrungen mit Routerkaskaden.

Mehrere getrennte Netze zu betreiben kann aus Organisations- und Sicherheitsaspekten durchaus Sinn machen.

Es empfiehlt sich allerdings dann, sich vorgängig darüber Gedanken zu machen, in welches Netz man welche Geräte einbinden möchte, da das normale Routing und somit auch die Zugriffe zwischen einzelnen Geräten normalerweise nur innerhalb des selben Netzes funktioniert.

Generell gilt dabei, dass das hierarchisch tiefere Netz immer das besser abgeschottete Netz ist und das hierarchisch höherstehende das besser erreichbare, da es via die Gatewayfunktion sowieso noch innerhalb des normalen Routings liegt.

Eine mögliche Aufteilung besteht z.B. darin im Internetbox-eigenen Netz nur noch IoT-Geräte und TV-Boxen einzubinden und alle anderen Clients in ein besser abgeschottetes nachgelagertes Netz zu verlegen, welche dann aus dem Netz der Internetbox ohne statische Routen nicht mehr zugreifbar sind.

Allerdings brauchst Du dann natürlich für das hierarchisch nachgelagerte Netz auch ein eigenes WLAN, denn aus dem WLAN der Internetbox kannst Du dann natürlich nicht mehr z.B. auf das NAS zugreifen, welches Du in Deinem privaten Netz angesiedelt hast.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Vielen Dank für Deine Anmerkungen. Das habe ich verstanden und weiss auf was ich mich gegebenenfalls einlasse. Dass diese UDM noch herumsteht ist mehr so ein Zufall. War vor einiger Zeit so ein Spontan Kauf. Sie sieht aber auch wirklich gut aus. Und die Werbung tut den Rest dazu 🙂

Es ist so, dass im Synology-Forum diese Tage von zwei Betroffenen Usern darüber berichtet wurde, dass deren NAS komplett verschlüsselt wurden. Daten futsch und sogar die Backup-NAS-Daten waren betroffen.

Mir kam dann der Gedanke, ein zweites Netz mit eben dieser unbenutzte (aber gut aussehenden) UDM zu einzurichten. Die hat eine recht gut Firewall. Aber wie so oft geht Sicherheit und Bequemlichkeit nicht immer miteinander einher.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hallo @ebu

ja, aktuell ist das noch so. Aber die Gerätschaft hat sich geändert. Ich habe mittlerweile eine UDMpro und daran nun einige Kameras und einen AP. Da die Kameras alle per LAN angebunden sind, und so das LAN auch ausserhalb des Hauses physisch greifbar ist, habe ich in der UDMpro aktuell einfach eine Regel definiert, dass man am WAN-Port nicht aufs IB3-Netz zugreifen darf. Das war ursprünglich der Grundgedanke hinter meinem Vorhaben.

Mittlerweile weiss ich, man könnte das viel einfacher lösen, z.B. mit vlan auf einem an der IB angehängtem Switch (der von Swisscom verkaufte Switch kann das, und ausprobiert habe ich das mittlerweile auch). So hat jedes Gerät, das sich physisch an diesem Switchport "anhängt" zwar internet, aber keinen Zugriff auf mein LAN (gleich wie das Gast-WLAN, aber einfach auf LAN-Basis).

Aber die UDMpro ist ausbaufähig, und mein Netz auch. Und das Ding ist schick und macht einen guten Job. Nach und nach wird vermutlich alles ausser SCTV ins Unifi-Netz wandern, das scheitert aktuell nur an meinem Unvermögen, die Firewallregeln in der UDMpro anständig anzuwenden.

Benutzer, die für diese Nachricht Likes vergeben haben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hallo @kaetho

Danke für Deine Ausführungen. Ja, ja ... die Regeln der Firewall (UDM + pro) sind so eine Sache. 🙂 Da müsste ich mich auch noch einlesen.

Der Hinweis mit dem Switch finde ich noch interessant. Das wusste ich so nicht. Habe aber auch nicht danach gesucht, da ich ja die UDM herumstehen habe.

Falls ich mein Vorhaben umsetze, würde ich dann die schützenswerte Geräte im LAN/WLAN der UDM ansiedeln und mittels einer Regel verhindern, dass via IB3 auf das nachgelagerte Netzt zugegriffen werden kann.

Aber wie @Werner schon sagte, muss ich dann immer in das jeweilige LAN/WLAN wechseln, wenn ich was auch immer machen will. So gesehen, kämen in das direkte Netzt der IB jene Geräte, die nicht jeden Tag zugegriffen werden muss.

Muss die ganze Idee mal setzen lassen....

Danke aber auf jeden Fall für Deine Rückmeldung.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Guten Morgen

Ich habe nun also den Gedanken einer Router-Kaskade weiter gesponnen und auch umgesetzt.

Netz 1: 192.168.1.1 (sichtbare Ebene) aufgespannt von der IB3 (inkl. WLAN)

Netz 2: 192.168.2.1 (verschleierte Ebene) mit Unifi Dream Box (UDM) (inkl. WLAN)

Von der IB3 (LAN-Port) geht ein Netzkabel zum WAN-Port der UDM.

Es war einfacher als Gedacht. Es ging aber nicht ohne diverse Anpassungen an den Geräten. Es war so ein bisschen ein „try&error“ vorgehen. Aber immer im Wissen was ich mache und wie welcher Error behoben werden kann. Natürlich bin ich ein Laie, aber in der Zwischenzeit komme ich mit meinem Halbwissen ganz gut zurecht.

Im sichtbaren Netzt befinden sich jetzt Geräte wie Saugroboter, IP-Kameras, Tumbler, Drucker, TV, SmartHome und so weiter.

Im verschleierten Netz sind NAS, MacBook, iPad, iPhone - also Gerätschaften auf denen sich schützenswerte Daten befinden.

In der IB3 (Hauptansicht) sind jetzt nur noch die Geräte vom Netz 1 sichtbar. Dabei auch die UDM als 'normaler Client'.

Wenn ich mich im WLAN der IB3 befinde kann ich auf keine Geräte der verschleierten Ebene zugreifen. Habe das mehrfach probiert. Aus dem Netz 2 (verschleiert) komme ich an keine Geräte heran die im Netz 1 sind. Ausser dem Netzwerkdrucker. Dazu aber später.

Erfreulich ist die Tatsache, dass ich in der ersten Zeit seit diese Einrichtung läuft, gar nie ein Gerät im Netz 1 brauchte. Gefühlt denke ich, dass die vermutete Unbequemlichkeit zwei Netz zu haben mindestens bei mir nich so gross ist.

Drucker: Auf meinem Notebook musste ich den Drucker neu einrichten. Danach konnte ich aus dem verschleierten Netzt auf den Netzwerkdrucker zugreifen bzw. Drucken. Das hat mich positiv überrascht. Ich habe aber irgendwo gelesen, dass das offenbar so ist und keine „Lücke“ im System darstellt.

WerbeBlocker: Auf meinem NAS (Docker) läuft AdGuardHome. https://adguard.com/de/adguard-home/overview.html Zitat: „AdGuard Home ist eine netzwerkweite Software zum Sperren von Werbung und Tracking. Nachdem es eingerichtet ist, deckt es ALLE Ihre Heimgeräte ab, und Sie brauchen dafür keine clientseitige Software.“ Zitat Ende.

Alle Geräte, die sich im Netz der IB3 befinden, laufen nun nicht mehr über diesen AdBlocker. Jene im Netz 2 natürlich schon. Dort sind aber auch jene Geräte die ich ja schützen will.

Alternativ wäre ein Raspberry Pi mit AdGuard ins Netz 1 zu stellen. Momentan lasse ich das. Wobei der Samsung-TV schon sehr oft ‚nach Hause telefoniert‘.

Ich lasse dieses Setup mal eine Zeitlang so laufen. Mal sehen wie es sich einpendelt.

Ich hoffe natürlich, dass ich damit den Schutz meiner sensiblen Daten wieder ein Stück erhöht habe. Seit 2011 lebe ich das papierlose Büro. Alle Dokumente die in einem Privathaushalt so anfallen sind elektronisch abgelegt. Es wäre schön blöd, wenn ein böser Bube diese verschlüsseln würde. Natürlich mache ich täglich Backups.