- RSS-Feed abonnieren

- Thema als neu kennzeichnen

- Diskussion als gelesen markieren

- Diesen Thema für aktuellen Benutzer floaten

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- Druckansicht

-

Der Fragesteller hat diesen Beitrag als gelöst markiert.

-

Geschlossen

"Sauberes" & sicheres Netzwerk durch VLAN oder Routerkaskaden hinter einer Swisscom Internetbox

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hallo - speziell hallo @Tux0ne 🙂

Ich mache mir aktuell wieder einmal Gedanken über ein "sauberes" & sicheres Netzwerk. Bisher habe ich eine Routerkaskade und lasse die SwiscomTV auf der Swisscom IB plus wie auch alle anderen Geräte aus der Welt "smahrt" oder IoT. Natürlich habe ich gegooglet nach einer alternativen Lösung. Dabei bin ich auch auf viele Threads von dir gestossen.

Meine Hardware ist über die Jahre schon auf ein recht "komfortables Lager" angewachsen: FB 7390, FB7490, FB4040, FB Repeater 1750E, Zyxel NBG5715, Swisscom IB plus !, 2x GS105E. Und unterwegs ein APU.2C4.

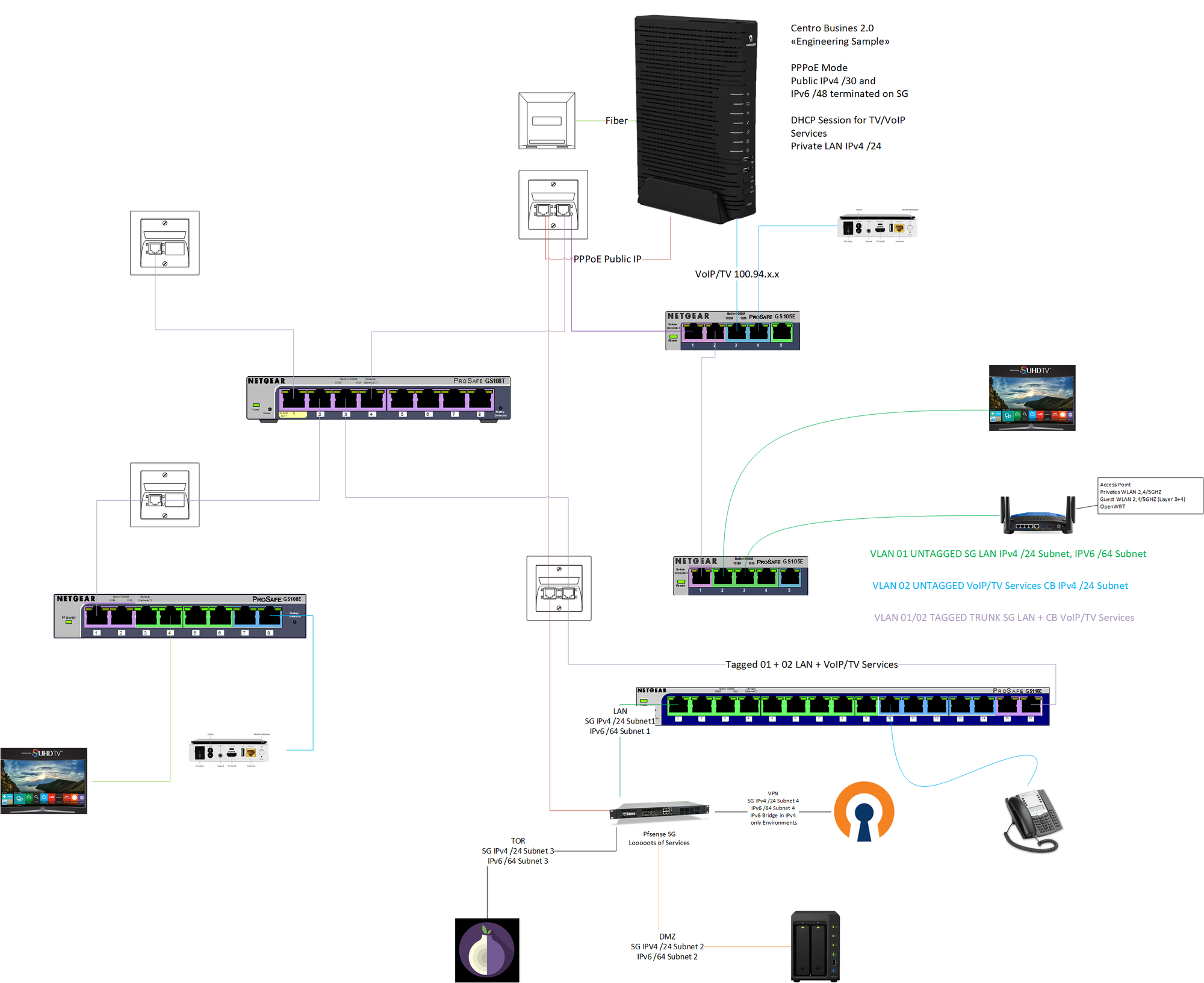

Deine Netzwerkaufstellung ist interessant - und ich könnte meine Anforderung an Sicherheit & "Sauberkeit" ebenfalls mittels VLAN umsetzen. Evtl. müsste ich mir dann noch einen weitern VLAN-fähigen Switch zulegen, der mehr als 5 Anschlüsse hat und natürlich die Firewall :-). Eigentlich würde ich gerne etwas wie du es gemacht realsieren. Leider verstehe ich nicht alles.

Ich frage mich, wieso du zur Verbindung deiner beiden GS105E einen Tagged Trunk gewählt hast. Du hättest doch auch 2 Trunk wählen können: einen Für VLAN01, da du am zweiten GS105 keine Geräte über VLAN02 anschliesst. Doch selbst wenn, hättest du einfach einen VL01 am zweiten opfern können - hättest dann zwar keinen VLAN02 am ersten Gs105E übrig...

Anders gefragt: wieso vermeidest du es nicht, die VLAN zu "Taggen"? Hättest ja mit grösseren Switch das Taggen umgehen können. Tagged VLAN sind auch eine Angriffsmöglichkeit: einfach Tags dranhängen...

Wieso hast du einen GS105E direkt an dein Centro Business verbunden? Hätte die Verbindung via Firewall (pfsense SG) über GS116E Tagged Trunk über GS106T genügt?

Beste Grüsse

lastphoenix

HILFREICHSTE ANTWORT1

Akzeptierte Lösungen

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hier hast du einige Tipps zum Start:

https://doc.pfsense.org/index.php/Example_basic_configuration

Da wird auch klar warum eine Swisscom Internet Box DMZ niiiiiiiiiie im Leben eine DMZ sein kann.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Die tagged Ports sind rein für Switch zu Switch Verbindungen. An diesen hängen keine Clients. Einzig beim 16 Port Switch habe ich noch einen tagged übrig für Monitoring.

Ich verwende hier die tagged Ports aus den vorgegebenen Kabelkapazitäten.

Die untagged Ports in der Übersicht müssen nicht im Detail der Realität entsprechen. Auch sind darauf auch nicht wirklich alle Clients eingezeichnet. Nur solche um mal eine Idee oder Sinn zu übermitteln.

So ist der erste Switch beim Centro Business der Eintrittspunkt für die Swisscom Services, aber auch gleichzeitig nicht der erste in der LAN Kaskade ab dem SG.

Als WAF macht sich ein SG im Wohnzimmer nicht so gut 🙂

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

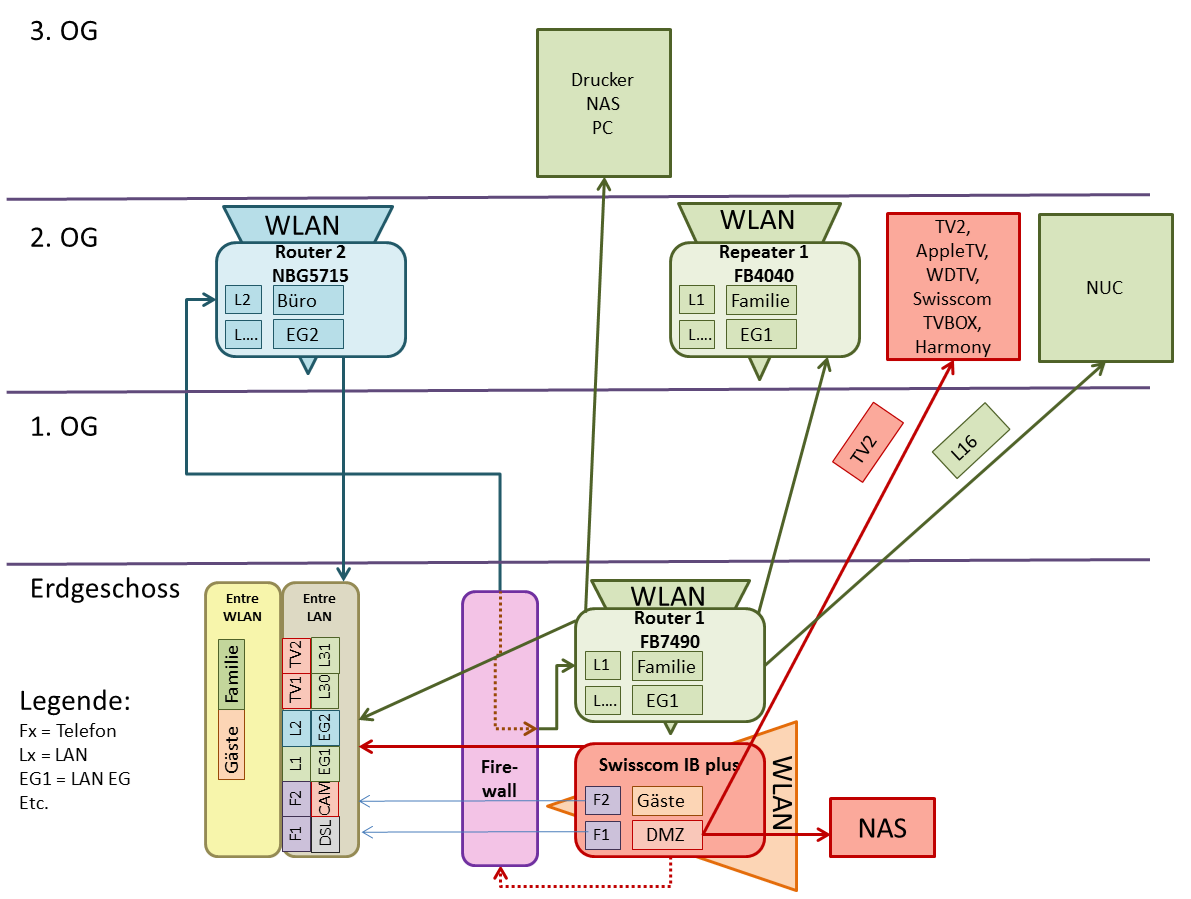

Danke für die Antwort. Ich habe jetzt keine weiteren Fragen mehr, denn aufgrund meiner Verkabelung, deiner Abbildung und meines bisherigen Netzes habe ich jetzt eine Idee für mein Netz zur Umsetzung entwickelt.

Gruss & Danke

Lastphoenix

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Die Welt auch ohne Einsatz von Fremdrouter, gemäss "alternative Facts" ja nur einige Hundert, ist riiisig. Auch ich setze hier ja keinen Fremdrouter ein 😉

Gut bei Privatkundenrouter wie den Internet Boxen muss man ja fast einen Fremdrouter einsetzen. Weiss nicht wie das im Jahre 2017 ohne IPv6-PD Spass machen soll. Da verwechseln sie Access Point mit Router 😄

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Mein Setup ist nichts Spezielles, aber auf die aktuelle Verkabelung und meine Bedürfnisse ausgelegt. Eine daraus resultierende Möglichkeit stelle ich gerne hier ein. Habe dazu rasch und einfach eine Skizze aufgezeichnet, weil ich es auch für mich brauche und noch am rumspielen bin. Ist vermutlich noch nicht ganz die endgültige Fassung.

Bei der Firewall (Hardware & Software) bin ich noch am aussuchen. Wahrscheinlich Mini-PC mit 3 (-4) Lan und Intel-Chipsatz QuadQore Celeron und evtl. Sophos UTM (für Privatanweder frei). Mal sehen.

So schlimm ist die "InternetBox" für Privatanweder auch nicht. Klar sie schränkt ein, aber ich kann das mit Firewall (und in der Firewall intergriertem VPN) und Fremdrouter nach der InternetBox recht gut und wie ich finde auch recht einfach kompensieren.

Klar IPv6 kommt (ist schon da), aber wird auch etwas "überbewertet". Es ist ja nicht so, dass IPv4 tot ist. Und Morgen ist es auch noch nicht abgeschalten. Natürlich ist IPv6 Präfix-Delegation was schickes, das vieles vereinfacht. Wer aber glaubt, VPN sei damit überflüssig ist auch auf dem Holzweg. Somit finde ich, kann ich (fast?) alles mit IPv4 das mit IPv6 geht auch machen, wenn auch teilweise etwas umständlicher.

Deine "so geliebten" Fritzboxen bspw. können mit ihrer eigenen VPN-Software jedenfalls (noch?) nicht mit IPv6 umgehen. Wie du siehst ist es auch bei der Hardware so, dass es je nach Hardwarewahl Vorteile und Nachteile gibt. Je nach Anspruch sind dann die Vorteile/Nachteile wieder Nachteile/Vorteile bzw. ganz anders gewichtet.

Hat mann als Geschäftskunde bei Swisscom eigentlich IPv6 Präfix-Ranges zugeteilt oder nicht?

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Eigentlich finde ich die Fritzboxen ja Witzboxen. Aber wenn ich so sehe das man über die Jahre da versucht nachzueifern und die Essenz da doch nicht rausbringt, muss ich da AVM schon ein Kränzchen binden, auch wenn die Fritzen nichts für mich sind.

Sie haben doch Features welche durchaus innovativ und wegweisend sind, zumindest im Heimbereich.

So bald du eine fixe IP hast, bekommt man bei Swisscom einen statischen /48 Prefix welchen man im PPPoE Modus nutzen kann.

Im DMZ Modus teilt der Centro Business seinem LAN sowie der DMZ ein /52 Netz zu. Wobei man hier aus den 16 möglichen Netzen einfach 2 vorgegebene nutzen kann.

Da IPv6-PD meiner Meinung nach noch nicht richtig funktioniert habe ich den PPPoE Modus in Betrieb.

Die IPv6 Netze hinter der Firewall sind aber aktuell so aufgebaut, dass ich innert wenigen Minuten schmerzlos und ohne Anpassungen des DNS von PPPoE auf DMZ und umgekehrt wechseln kann.

Bei IPv4 ist das nicht so. Da muss ich aus dem /30 Subnet jeweils einen Host rauf oder runter. Das ist aber schnell gemacht.

Was das Prinzip aber betrifft, mit der richtigen Router oder Firewall Software hinter einem CPE, machst du jedes noch so schlechte System brauchbar. Hatte ja auch schon eine Internet Box als Access Router in Betrieb. Wenns nichts anderes gibt, was bleibt einem dann noch übrig 🙂

Benutzer, die für diese Nachricht Likes vergeben haben

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hallo @Tux0ne ich bin jetzt einen Schritt weiter: APU2C2 und mittels MemStick PfSense 2.3.4 installiert. geht wirklich innerhalb von 15 Minuten ohne Probleme.

Mein Problem ist, dass ich die pfsense nicht eingerichtet bekomme. Obwohl ich doch schon einige Erfahrung mit Neztwerken/Router/IP habe.

So habe ich zwar viele Beiträge, auch jene von dir über pfsense & IPv6 Konnektivität gelesen habe.

Bin hier (zwar noch) der Meinung, dass ich das nicht zwigend brauche - ein Irrtum?

Jednefalls habe ich hinter meiner Firewall, welche an der Internetbox plus angeschlossen ist, kein Zugriff auf das Internet. (Die Firewall selber scheinbar schon :-(, die konnte nämlich prüfen, ob mein Releasestand aktuell ist oder nicht).

Kannst du mir evtl. sagen, wie ich in pfsense WAN-Interface, LAN-Interface und DHCP ideallerweise konfiguriere?

Beispiel:

Meine Internetbox ist auf 192.168.1.1 und "natürlich" im Routermodus (DHCP, Range 192.1.100-150) und meine pfsense mit WAN (eth01) an der Internetbox verbunden (fixe IP, 192.168.1.70). LAN1 (eth02) hätte dann gerne etwas wie bspw.: 192.168.2.1., Range 192.168.2.100-150.

Anmerkung: ich habe die Internetbox noch nicht so eingerichtet, dass ich mittels "DMZ" (was wohl mehr ein expost Host ist) auf meine APU2.C4 pfsense zeige. Aber eine fixe IP ausserhalb des DHCP-Ranges der Internetbox plus habe ich meiner pfsense zugeteilt.

Bin froh um Vorschläge.

Gruss

lastphoenix

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Ich hatte einen Vertipper bei der IP! Zahlenverdere .1.4 statt .4.1. :-(.

Jetzt bekomme ich aber opt2 nicht zum laufen. denn wollte ich auch auf einem eigenen subnetz.

Dabei ist mir klar, dass ich Firewall regeln brauche und auch Outbound. Habe ich eingerichtet - bekomme aber auf opt1 trotzdem nicht ins internet. echt anstrengend und schade. könnte den Opt1 gut als "2 Lan" mit eigenem Subnetz brauchen.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

Hier hast du einige Tipps zum Start:

https://doc.pfsense.org/index.php/Example_basic_configuration

Da wird auch klar warum eine Swisscom Internet Box DMZ niiiiiiiiiie im Leben eine DMZ sein kann.

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden

@Tux0ne Vielen DANK! Jetzt geht das alles.

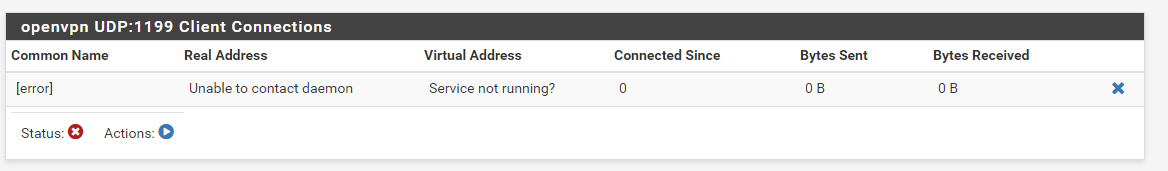

Jetzt stehe ich aber bei der Einrichtung der OpenVPN an. Bekomme den Service einfach nicht zum laufen.

Allerdings weiss ich nicht, wieso diese Fehlermeldung kommt. Wenn diese mal beseitigt ist, werde ich wohl in einen weiteren Fehler laufen: derzeit habe ich nur eine Portweiterleitung auf pfsense eingerichtet, aber noch keine statische Route zu LAN1 & OPT1. Eine Statische Route zu 192.168.33.1 habe ich (siehe weiter unten weshalb :-(...

Meine Internetbox hat die IP 192.168.1.1 (/24), DHCP aktiv im Bereich 192.168.115-161. Die pfsense ist fix auf 192.168.1.37. Pfsense: WAN= 192.168.33.137, [Zurzeit habe ich meine pfsense noch hinter einem Router, der Einfachheit halber :-). Der Router hat als Bais 192.168.33.1.], LAN1 ist auf 192.168.3.1 (/24), DHCP aktiv, LAN2 (=Opt1) auf 192.168.1.4/24 DHCP aktiv.

OPEN VPN Tunnelnetwork habe ich auf 192.168.5.1/24.

Beim Einrichten von VPN ist mir einiges unklar. Klar ist mir, wo ich meinen DynDNS eintrage.

Was aber die "DNS Default Domain" weiss ich nicht. "DNS Server enable", was soll ich hier machen? Und soll ich die DNS-Server 1-3 gemäss Dashboard füllen?

Entschuldigung, kannst du mir bei meinem komplizierten Test-/Einrichtungsetting überhaupt noch folgen?

Gruss

lastphoenix

- Als neu kennzeichnen

- Lesezeichen

- Diskussion abonnieren

- Stummschalten

- RSS-Feed abonnieren

- Kennzeichnen

- Beitrag melden